数据中心和云已经是大众耳熟能详的东西,但是下面这几件事,却未必有多少人知晓:

你家的宽带有可能来自数据中心而非运营商;

网络攻击最令人胆寒的大杀器是数据中心养鸡场;

数据中心虚拟机的安全等级可能还不如你家里上网的PC。

有人的地方就有江湖,数据中心也概莫能外,这些问题的背后,是各种利益的博弈。今天,我们就来扒一扒隐藏在数据中心靓丽外表下的暗流。

揭秘这事,要靠数据说话,本文所有数据皆来自于北京派网软件有限公司(Panabit)设备在多个数据中心的实际监测结果。

云中乱象

与混乱不堪的驻地网环境相比,数据中心网络通常被认为是一片净土。这多半要归功于数据中心的建设和运营通常由同一个组织完成并形成单独的管理域,用户对计算、存储、带宽资源的使用行为要比自购设备接入驻地网的个人或企业用户更有规律性,并时刻受到数据中心的监控,因而网络边界相对清晰,与外部网络的关系也相对可控,不必受累于驻地网鱼龙混杂、山头林立、多方博弈的复杂性。但是作为在深度包检测(DPI)这个行当摸爬滚打十余年的老兵,我们多年来对数据中心出口流量监测的经验却无法支撑这么乐观的结论。DPI的拿手好戏是透过现象(IP)看本质(应用),同样大小的数据流,即使IP头信息完全一致,在我们看来,也会因为应用层协议的差异而截然不同。互联网首先是应用和服务驱动的网络,IP层流量的变化只是林林总总的用户、应用、服务之间互动的一种表现形式,当然,各种恶意、非法的用户和行为,也会掺杂其中,兴风作浪。有些看似波涛汹涌的流量,其实可能无伤大雅;有些看似不起眼的涓涓细流却会暗藏玄机,甚至汇聚成规模巨大的DDoS攻击流。所谓于无声处听惊雷!尽管整个数据中心用户的资源使用情况是严格受控的,但是他们用这些资源干了什么,却未必那么受关注。

作为一项仍然处在上升期的朝阳产业,扩张才是王道,因而数据中心领域最受关注的技术点集中于与数据中心建设和运维密切相关的虚拟化技术、软件定义网络技术、系统可靠性甚至节能等领域,而针对数据中心网络流量成分以及应用层行为的深度分析却鲜有人问津,对于那些不守规矩的用户或刻意逃避监管的非法攻击者来说,数据中心无疑为他们提供了一片难得的“庇护所”和“温床”。近年来,数据中心网络因为莫名其妙的吞吐抖动、业务中断、虚拟机频繁被黑甚至因主动发起攻击而受到主管部门警告的异常情况不断发生,而数据中心的运维和管理部门却常常无从下手进行定位排查。随着各类业务和服务“云化”步伐的不断加快,数据中心也将由功能单一的资源池演化为与网络同等重要的基础设施,整个互联网生态链将在数据中心环境中进行重构,其中当然也包括无处不在的“暗黑”力量。

恐惧源于无知,无知因为漠视

一切恐惧的根源在于无知,网络安全巨头RSA正在倡导一个新口号"See everything, fear nothing",这在今天的数据中心有着最完美的诠释。相较于密如蛛网盘根错节的互联网AS级拓扑而言,数据中心与互联网骨干之间的接口关系要简单的多,这些网络出口上流淌的数据流就如同人体的脉象一般,隐藏着数据中心与外部世界之间错综复杂的关联关系。对这些出口流量进行深度分析和挖掘,将有助于我们尽快了解这个看似熟悉实则陌生的生态系统,加强监管和防护,免于恐惧之苦。

然而在现实当中,监管和防护都严重缺位。通过使用Panabit设备对多个数据中心出口流量进行DPI分析,我们发现数据中心流量的复杂性和无序性已经几乎可以与驻地网相提并论,但是却鲜有人对此进行深入全面的剖析,更不用说提出针对性的解决方案了。这其中的根本原因,一方面是数据中心潜藏的问题尚未进入大规模爆发期,大部分数据中心运营者将其视为无关大局的零星偶发异常事件,远未认识到问题的复杂性和严峻性,另一方面是由于运营商缺乏足够的动力去投资和加强数据中心流量的分析和监管。漠视与无知交相辉映、恶性循环。下面,我们就用真实的数据解开数据中心出口流量的面纱,让大家看一看,恐惧其实已经站在我们身边。

虚拟化是把双刃剑

虚拟化技术对数据中心的重要性不言而喻,然而,也正是虚拟化为各种恶意和非法的网络行为打开了方便之门。虚拟化带来的好处,当然是使应用部署变得简单,用户能够获得极大的自由度,通过各种手段上传各类应用到云端。但另外一方面,由于数据中心内部缺乏完善的管控手段,这些部署行为往往不受安全设备监管,虚拟机的种类也千奇百怪。各种网络应用的服务端、客户端甚至攻击源都散布其中,可谓玲琅满目。相比之下,一直被视为盗匪猖獗之地的驻地网,却由于奇虎360为代表的互联网厂商所倡导的的桌面安全免费运动实现了安全防护技术的高覆盖,使近年来驻地网发生的规模性的攻击和被攻击事件数量呈现出逐步下降趋势。而与此形成鲜明反差的,是数据中心内虚拟机的安全性普遍被用户忽视,甚至为了追求便利性而有意牺牲安全性。云端部署较为普遍的Unix/Linux操作系统缺乏完善的安全技术支持,病毒检出率低、病毒库和IDP攻击签名更新不及时,在病毒查杀、入侵防护等方面与Windows等驻地网常见操作系统有较大差距,使合法用户难以获得高级别安全保证,而恶意和非法用户却更容易规避检查和监控。可以说现在云端虚拟机的行为已经完全驻地网化,再也不是那个纯洁简单的“乖乖女”了。

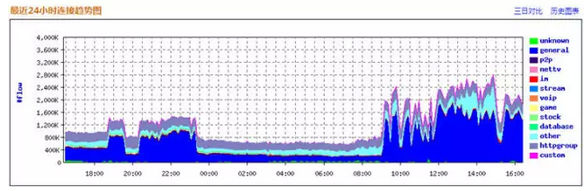

上图是由Panabit设备监控到的某个大型数据中心的连接趋势图,这种看似怪异的形态在数据中心的出口十分常见,可以用“流量复杂,攻击显著”来描述。图中各类流量曲线均衡、平滑的部分通常代表正常的网络行为。其中httpgroup代表数据中心常用服务,例如,网页浏览、视频、音乐和页面游戏等,这些服务所对应的流量本该是数据中心出口流量的主成分,但在上面这张图中,左右流量变化的却是general和other类型,点开这些类别的流量结构表,不难发现它们包含了DNS和SYN类型的网络攻击。换句话说,大量本不应该出现在数据中心出口的流量不仅出现了,而且成为决定数据中心出口流量形态的决定性因素。经过我们最近对大量数据中心出口流量的分析和总结发现,GRE、DNS攻击、SYN攻击、单边流量和大量莫名其妙的驻地网才应该有的软件应用(比如:QQ、游戏、微信、视频客户端等)构成了数据中心最核心的异常流量。难道虚拟机们也修炼成精,开始QQ聊天、刷微信朋友圈了?这些妖魔邪祟是从哪里冒出来的?